Конференция Cyberwave 2025 ставит перед собой цель — создать платформу для обмена опытом и реальными кейсами, способствующую коллаборации с бизнесом, развитию профессионального комьюнити и хантингу нового поколения кадров в области IT и кибербезопасности.

Здесь не будет скучных лекций: только практический опыт, разбор конкретных ситуаций и возможности для нетворкинга, которых не найти на других площадках

Выступления экспертов

На выступлениях топовых практиков из мира кибербезопасности вы узнаете о последних тенденциях и инновациях в отрасли, прорывных технологиях и реальных кейсах защиты от киберугроз.

Опытные спикеры поделятся проверенными методами и стратегиями, которые помогли им достичь успеха.

Воркшопы и мастер-классы

Прокачайте свои навыки в практическом формате на воркшопах, которые помогут вам освоить новые технологии и методы борьбы с угрозами, а живое общение с опытными наставниками и участниками сообщества позволит глубже разобраться в теме и достичь новых высот в карьере.

Нетворкинг

Нетворкинг — отличная возможность расширить свой профессиональный круг и открыть новые возможности для сотрудничества.

Здесь вы сможете пообщаться с представителями бизнеса, единомышленниками и экспертами из сообщества защиты данных, чтобы установить ценные связи, найти новых партнеров или друзей.

Активности

Присоединяйтесь к увлекательным хак-квестам, сражайтесь в кибербитвах, участвуйте в играх и оторвитесь на музыкальной вечеринке.

Наши активности созданы, чтобы вы могли отдохнуть и повеселиться с единомышленниками — это идеальный способ расслабиться и зарядиться энергией после насыщенных дней.

ПРОГРАММА

10:30

Начало регистрации на Cyberwave 2025

Для получения проходки и бейджа необходимо показать QR полученный после онлайн регистрации с 10:30 до 16:00.

11:40

Переход не туда. Как злоупотребление симлинками ведет к LPE в Windows

Считаю, что эта тема является одной из основ для продвинутого повышения привилегий в Windows. Можно считать ее некоторой следующей ступенью после тех же курсов Sektor7 по LPE. Она важна потому, что продолжают выходить эксплойты, активно злоупотребляющие симлинками (CVE-2024-29404, CVE-2024-21111, CVE-2024-26283).

Уникальность заключается в добавлении собственных техник, трюков и разборе накопленного опыта по эксплуатации подобной уязвимости. Я активно пишу POCи на выходящие CVE, в том числе которые основываются на LPE через симлинки. Из последнего: LPE в AnyDesk.

Общий состав доклада будет подразумевать вводную часть, небольшую теоретическую и разбор всех существующих абузов симлинок: Arbitrary File Delete, Read, Write, Copy, Directory Creation с примерами эксплойтов.

Материал позволит коллегам собственноручно обнаруживать подобные уязвимости в ПО и успешно их эксплуатировать

Эксперт:

Михаил Жмайло

Миша, пишет статьи на Xakep, работает пентестером, иногда опенсурсится на Github 🙂

12:30

Игра в скамера

Антифрод-системы очень интересно строить и еще интереснее ломать. Ведь только ломая свою крепость, мастер учит её стоять вечно. И если вы не знали, как проводят пентест антифрода сегодня, приходите на мой доклад.

Поговорим о больном насущном: про технологический стек, отсутствие стандартов и политику тишины на рынке систем защиты от мошенничества.

Эксперт:

Катя Тьюринг

Кибердетектив

- Ex-VK, Ex-Avito antifraud lead

- Управляющий партнер ВІН consulting

- Специализация: безопасность бизнеса, социотехника, цифровая криминалистика.

- Резидент сообщества OSINT Mindset

13:10

Делаем перерыв на чай/кофе

13:30

Утечки информации: примеры, кейсы из бб/пентестов

По большому счету представлю кейсы утечек корп инфы, различных переменных окружений и прочего за пределами скоупа (Third party service). Немного затрону бакеты, Actuatorы и интеграции (тех поддержка, чаты) с примерами

Эксперт:

Дмитрий Прохоров

Positive Technologies

- багхантер топ-5 Bi.Zone

- автор БДУ и CVE

14:10

Атака на защиту: лик хэшей и данных

В докладе мы рассмотрим как из Coerce-атаки можно получить больше чем NetNTLM, какую роль в этом играют средства защиты и почему coerce от NT AUTHORITY\LOCAL SERVICE напрасно недооценен

Эксперт:

Сергей Буреев

T.Hunter

Начальник отдела тестирования на проникновение T.Hunter

14:50

Делаем перерыв на чай/кофе

15:10

Простым языком о сложных CVE

Рассмотрим примеры CVE на стеке популряных технологий. Поделюсь личным опытом нахождения CVE. Расскажу смешные истории. И чуть чуть коснёмся LLM.

Эксперт:

Алексей Морозов

- многократный победитель командных соревнований в составе команды DreamTeam

- автор научных работ и CVE

- спикер множества крупных конференций

- основатель компании G-HACK

15:50

Знаем свои зависимости мощно и быстро

Разработчики в курсе, что зависимости это полезно и они ускоряют разработку. Но не каждый разработчик знает все свои зависимости и не всегда умеет их контролировать. А контролировать их нужно, т. к. они могут оказаться на поверхности атаки, о чем расскажет каждый уважающий себя AppSec. В докладе речь пойдет о проблематике излишних зависимостей, о том, сколько неприятных уязвимостей они могут занести в продукт и как этого можно было бы избежать. Расскажем про аналитику связей открытых пакетов и о том, как эта информация может быть полезна для подготовки PoC’ов и понимания общего эффекта уязвимости в изучаемой экосистеме разработки.

Эксперт:

Алексей Смирнов

- Основатель платформы безопасной разработки CodeScoring

- Специализация: создание полезных инструментов анализа исходных кодов

- Организатор Code Mining трека в ods.ai

- 15 лет преподавал Python в СПбГУ

- Профессиональный астроном

16:30

Носок на сок

Большинство крупных организаций, таких как банки или компании в сфере технологий, создают SOC для 24/7 мониторинга и защиты от киберугроз, включая управление инцидентами и устранение уязвимостей. Однако, мы сконцентрируем внимание на том, как адаптировать свои методы в пентесте, чтобы обойти SOC. И в обратную сторону – на что обратить внимание, чтобы обнаружить действия злоумышленника в сети.

Эксперт:

Антон Лопаницын

Руководитель проектов отдела безопасности продуктов группы аудита и практического анализа защищенности дирекции информационной безопасности Согаз

17:10

Закрытие официальной части

17:20

CTF Battle

Динамичный турнир в формате сетки single-elimination, где участники будут соревноваться в решении набора практико-ориентированных задач на скорость. Им предстоит проверить свои силы в разных дисциплинах: криптографии, форензике, реверс-инжиниринге, веб- и сетевой безопасности. Перед стартом можно будет исключить по одному заданию из трёх предложенных в каждой категории, чтобы каждый мог продемонстрировать свои навыки в наиболее близких для себя областях. Все участвующие в Capture the Flag-батле получат сертификаты, а тройка лучших — ценные призы.

19:00

AFTERPARTY

Интерактив по

практической кибербезопасности

от партнера события,

Университета ИТМО

CTF Battle

Динамичный турнир в формате сетки single-elimination, где участники будут соревноваться на скорость в решении набора практико-ориентированных задач по криптографии, форензике, реверс-инжиниринге, веб- и сетевой безопасности. Все участвующие в Capture the Flag-батле получат сертификаты, а трое лучших — ценные призы.

Online Hack Quest

Серия из нескольких цепочек заданий, ориентированных на логику и требующих выполнения определенных целевых действий: игрокам предстоит найти уязвимости или «флаги» на продвигаемом продукте или сайте в условиях, приближенных к реальным. Каждый решивший цепочку заданий получит награду. Для участия в хак-квесте необходимо принести свой ноутбук.

Hardware Hack Zone

Интерактивный воркшоп со взломом физического оборудования, на котором исследователи защиты данных смогут продемонстрировать свои силы в поиске и эксплуатации уязвимостей на аппаратном обеспечении под руководством опытных наставников. Успешно справившиеся с полным набором задач будут награждены призом.

Afterparty

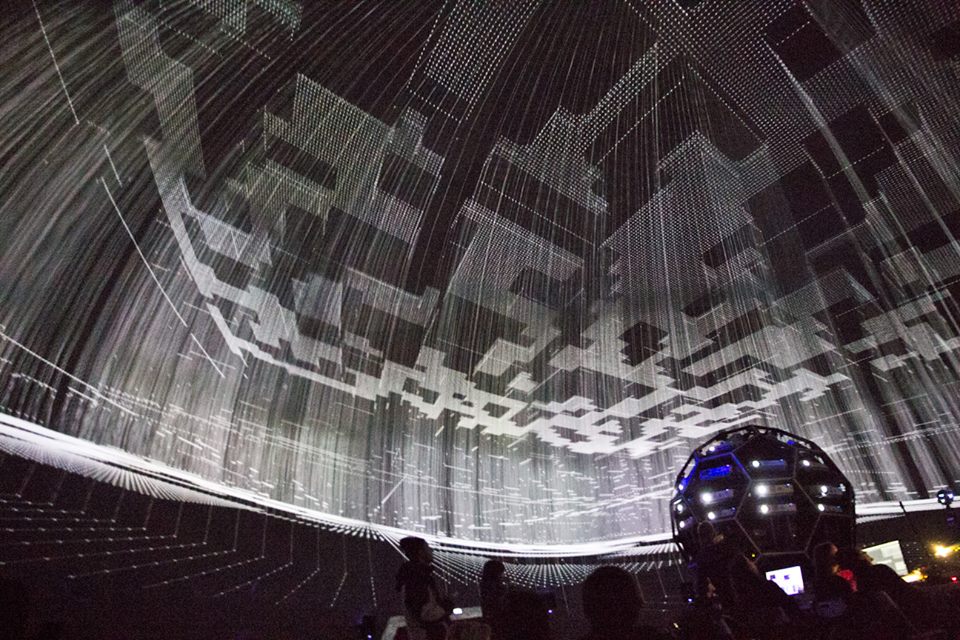

Электронная музыка

Ощутим пульс мира хака и неона под мощный микс из техно, мелодик-хауса и культовых саундтреков из The Matrix, Hackers и Mr. Robot. Глубокий бит, цифровая эстетика, атмосфера взлома — всё, что вы любите, но еще и под огромным куполом с проекциями.

Олдскульные игровые баттлы

Погрузимся в цифровую историю на интерактивной выставке ретротехники от RetroTech Squad. Среди экспонатов будут представлены легендарные раритеты со всего мира — домашние компьютеры и консоли конца прошлого века, и никаких современных клонов. За любым устройством можно будет поработать и поиграть в бессмертную игровую классику.